Weiterleitungen werden normalerweise per serverseitigem 301-Redirect realisiert. Das sind die “guten” Weiterleitungen, die Suchmaschinen gerne sehen. Die 301-Weiterleitungen geben fast den gesamten Linkjuice weiter. Ein guter Grund, diese Weiterleitungen zu nutzen. Dennoch gibt es Gründe, rel=”canonical” als Weiterleitung zu “missbrauchen”.

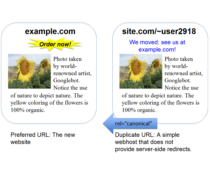

Immer wenn Webseiten auf kostenlosem Webspace gehostet werden, ist die Wahrscheinlichkeit groß, dass die Nutzer keine serverseitige Umleitung erstellen können. Als Alternative bietet sich an, den Link-Tag canonical in den Head-Bereich der Dateien einzufügen, welche nun auf einem anderen Server liegen. Denkbar ist dieser Vorgang übrigens auch während der Umzugsphase einer Domain. In der Übergangsphase, bis die Inhalte auf der neuen Domain völlig indexiert sind, kann der canonical Link-Tag klar stellen, welches Exemplar für Suchmaschinen relevant ist.

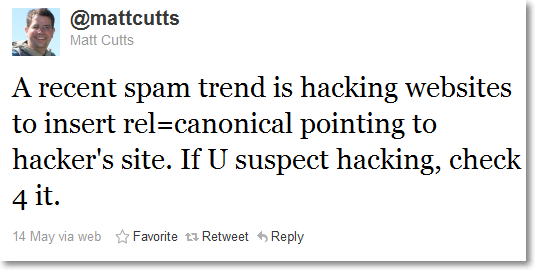

Der wohl bekannteste Google Mitarbeiter Matt Cutts warnt davor, dass Hacker neuerdings gerne den Link-Tag canonical einsetzen, um auf andere Seiten anderer Domains zu leiten.

Das ist also die moderne Form des Hijacking. Eine Kopie der Seite wird auf einem anderen Server abgelegt, und mit dem Link-Tag canonical wird suggeriert, diese neue Seite ist nun die diejenige Seite, welche für Suchmaschinen relevant ist. Da der canonical Tag nicht sehr streng ausgelegt wird, muss die Zielseite auch nicht so sehr mit der Herkunftsseite übereinstimmen. Per canonical werden für das Ranking relevante Werte wie PageRank und Linkpopularität auf die neue Seite übertragen. Werden nun richtig starke Seiten gehackt, geht eine Menge Linkjuice auf die neue Domain über. Mit etwas Geschick bauen Hacker mit dieser Methode unheimlich starke Domains auf.

Das hinterlistige an diesem Hacker-Verfahren ist, dass es von Webmastern nicht zwangsläufig bemerkt wird. Eine echte Weiterleitung auf eine andere Seite würde jeder Besucher aktiv spüren. Der Link-Tag canonical ruht im Quelltext. Selbst Webmaster schauen nicht alle Tage in den Quelltext.

Matt Cutts warnte vor einigen Tag auf Twitter vor diesem neuen Trend:

Ursprünglich wurde der Link-Tag canonical eingeführt um Duplicate Content zu vermindern indem eine eindeutige, canonische URL benannt wird, die in den Index der Suchmaschinen gelangt und für das Ranking berücksichtigt wird. Aller Linkjuice der “verweisenden” Seiten wird übertragen. Die ursprüngliche Spezifikation der canonischen URL sah den Verweis auf die canonische URL nur innerhalb einer Domain vor. Später wurde diese Regelung gelockert, canonische Seiten konnten nun domainübergreifend benannt werden um cross-domain duplicated content zu vermeiden. Ask.com, Microsoft und Yahoo! unterstützen den Link-Tag canonical ebenfalls.

Scheinbar sehr zur Freude von Hackern, die hier ein interessantes Instrument in die Hand bekommen, Seiten anzuzapfen, um deren Linkjuice in eigene Projekte fliessen zu lassen.

Um dem Hijacking per Link-Tag canonical nicht unnötig Vorschub zu leisten, wertet Google diesen Tag nur, wenn er sich dort befindet, wo er laut HTML-Spezifikation hingehört, im Head-Bereich einer Webseite. Wird der canonische Tag im Body-Bereich gefunden, wird er von Google ingnoriert. Google geht davon aus, dass es deutlich leichter ist, den Code im Body-Bereich einzufügen.

Ja natürlich, jede Kommentarfunktion, wie sie heutzutage nicht nur für Weblogs Standard ist, die HTML-Code zulässt, könnte dafür missbraucht werden. Zudem gibt es Services wo Nutzer selbständig Inhalte in Webseiten einbringen können.

Google hat offenbar einige Möglichkeiten, festzustellen, ob es sich möglicherweise um einen durch Hacker eingebrachten Link-Tag canonical handelt. In diesen Fällen wird Google diesem Tag nicht vertrauen, ihn ignorieren. Ebenfalls falls im Head-Bereich Inhalte vorkommen, die normalerweise nur im Body zu finden sind. Das könnte beispielsweise bei einem vergessenen abschliessenden Head-Tag passieren.

Dennoch scheint es angebracht, häufiger zu kontrollieren, ob vielleicht Hacker ihre Spuren hinterlassen haben.

Weblog Matt Cutts:

A rel=canonical corner case

Comments

3 responses to ““Weiterleitung” mit Canonical-Links”

[…] @-web-Blog über »›Weiterleitung‹ mit Canonical-Links« und ihren Missbrauch als moderne Form des […]

Denkst du Google wird das Canonical-Tag immer domainübergreifend wirken lassen? Ich finde diese Regelung nämlich sehr freizügig von Google.

Google hat offensichtlich mit dem domainübergreifenden Canonical-Tag Erfahrungen gesammelt.

Solange Google eine Chance sieht den Missbrauch gering zu halten, wird der domainübergreifende Canonical-Tag bestehen bleiben.